TechLION取材班のまつうらです。今週そして来週のブログでは、11/25に開催したTechLION vol.19のレポートをお届けします。

もう幾つ寝るとお正月……、にはちょっと早いですが今年もいよいよ最後の月に。この2014年はITエンジニアにとっても本当にいろいろありました。というわけで本日のTechLIONは、酒を酌み交わしながら今年一年を振り返る、一足早い忘年会なのです。

今回のゲストは、そんなITエンジニアの中でも特にいろいろあったであろうセキュリティー業界からお呼びした三選手。HeartbleedにShellshock、もう少し一般に知られている話ではベネッセの史上最大級の顧客情報漏洩事件など。今年の騒ぎは近年稀に見る規模でしたが、そんな一年を皆で振り返っていきましょう。

当日の全セッションの模様の録画(第一部、第二部、第三部、エンディング)を公開しています。(撮影協力:日本仮想化技術様)

■第一部 2014年第1Q,第2Qのセキュリティー問題

今回は三部構成で、第一部は今年の上半期、第二部は下半期のセキュリティー問題を振り返っていきます。そして普段なら一人ずつ選手が登場するところですが、忘年会形式ということもあり、最初から最後までMCの二人を交えた五人での試合を開催。

各選手を簡単にご紹介しておきましょう。

左の写真から、満永拓邦@JPCERT/CCさん。コンピューターセキュリティーに関する各種情報を発信する組織として有名なJPCERT/CCに勤務していて、セキュリティー分野で何か事件があった時などNHKにも専門家として登場しているそうです。

右は、楠正憲@Yahoo!JAPANさん。インターネット総研やマイクロソフトを経て、現職に就いたそうですが、転職したり役職に就いたりするとセキュリティーの事件が起きるというジンクスがあるそうです。Blaster や今年のHeartbleedも、やはりそのタイミングで起こったといいます。

もう一人は、「まり」さん。大きなサイズの写真掲載なくてごめんなさい。(彼女と会えた方はライブに来て下さった方の特典?!By事務局)セキュリティーコンテスト“SECCON”の女性限定ワークショップ“CTF for GIRLS”でWebセキュリティー分野の講師を担当するなど、セキュリティー系のイベント活動などをされているそうです。

それでは振り返りトークの始まりです。当日のトーク中で交わされた話題をいくつか紹介していきましょう。(なお、トーク中の各ゲストの発言は所属組織の見解ではなく個人の意見であるとのことですのでご承知おきください)

自動アップデートポリシーの是非が問われた

馮P:1月にはアップデートハイジャッキングがあったりしましたね。

満永:そうですね、PCを使っていると、アップデートがないか調べにいくんですよね。そこが攻撃されるといつの間にかウイルスが付くという。これは結構ショッキングでしてね、我々セキュリティーの人間は今までアップデートしましょうって言い続けてきましたので。新しい時代のフェーズに入ったな、と個人的には思っています。新時代ですよ!これを防ぐのは原理的に難しい。

楠:でも90年代後半あたりって皆意識して自動アップデートしていなかった気がします。ただ、Blaster 事件とかあってやっぱりアップデートバイデフォルトじゃなきゃ駄目だよねっていう、パラダイムシフトが2002年頃に起こって。

まり:私も怖いな、って思います。「とりあえず公のところが出しているアップデートは大きい会社が出すものは基本的には大丈夫なはず、きっと大丈夫」ってやってきての事ですからね。

満永:Windowsアップデートって大丈夫なんですか?

楠:最近は正しいパッチでも青画面が出てきたりしますね。

会場:(笑)

馮P:映画の世界みたいになっちゃったわけですよね。

満永:先週のInternet Weekでも話題になっていましたけど、ゴルゴ13みたいだなと。今までとは違う、お金目的じゃない攻撃者がいて、そういう人たちなのかなって。

脆弱性の発覚した稼働サーバーは「止めろ」で片付く問題か?

馮P:第二四半期はHeartbleedがありましたよね。これは結構デカい。

まり:同じ頃、バンキングマルウェア問題があって、あれはサイトデザインがひどいなという話がありましたが、heartbleedに関しては私はあのロゴのデザイン(右図)が秀逸だなと思います。

会場:(笑)

楠:会社が大騒ぎになったので翌日役所に行って「ちゃんと各省対策してる?」って聞いたら、「金融庁が全部の銀行にやっているかどうか問い合わせたよ」って話を聞き、ちょっと尋常じゃないなこれはと。役所が同じペースで対策を促すなんてそうは無いんで。

満永:いやぁ4月はひどかった。OpenSSLもそうだし、他にもStrutsの脆弱性がその時出て、予定していたセキュリティーの飲み会に1人しか来られなくなっちゃったなんてことがありましたよ。でも、Strutsが危ない、OpenSSLが危ない、って頭ではわかっていても簡単には止められないんですよ。特にユーザーがいるサーバー、売上があるサーバーは。

楠:止める止めない話はけっこう深いですね。ぶっちゃけ役所は楽ですよ。売上立てる立てないより失敗しないほうが大事なんで。でも会社って毎日売り上げがあるわけだから、止めるかどうかは僕は慎重に判断すべきだと思っています。Confidentiality(機密性)は大事ですけどAvailability(可用性)を無視した議論ってビジネス上成り立たないと思うんです。更に言うと、ポートを外に向けたアプリケーションは全て、リスクがあることを前提にしてシステム設計をしていれば止めなくて済むはずなんですよ。例えば外側のサーバーが踏み抜かれたとしても、そこから直接DBを叩けなければいいようにするとか。

まり:まさにその頃、自分が担当しているシステムでもOpenSSLのバージョンを上げる上げないの検討をしてました。楠さんの話を伺ったうえで振り返ると、何段階かまさにシステムを止めるポイントになるところはどこかって考えながら作っていくべきだったと思いました。

馮P:この出来事がこういった問題を考える契機になっていたんですね。

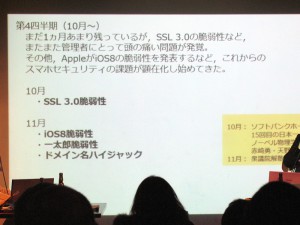

■第二部 2014年第3Q,第4Qのセキュリティー問題

第一部では、他にもビットコイン消失事件やPC遠隔操作事件など興味深いトピックがたくさん出てきたのですが、続いて下半期のトークに移りましょう。まだ今年は終わっていませんが、こちらも大きな事件がありましたよね。

注意喚起は迅速にすべきか慎重であるべきか

まり:第三四半期の出来事に「模造サイト3s3s.org」って書いてありますけど、これを書き足してもらったのは私の要望でして、脆弱性がということよりも実態とはかなりかけ離れた形で世の中に取沙汰されてしまったのが印象的でした。

満永:3s3sっていうものは伝わっているもんなんですかね。

馮P:この問題今日出る前に知ってたって人は会場でどのくらいいらっしゃいますかね?せっかくなので満永さんに説明していただければ。

満永:3s3s.orgって、いわばプロキシのドメインで、目的のサイトがブロックされていても3s3s自体がブロックされていなければ、見に行ける。例えば中国からはFacebookが見られませんけど、この場合3s3sがブロックされていなければ大丈夫なわけです。ですが、例えばここを経由してTechLIONのページを見た法林さんが、「あ、偽物のページがある!」って思い込むわけです。周りの情報を振り回されずに、紛らわしいけどプロキシなんだって冷静に対応すればいいんですけど、そうはならなかったのがこの件です。

楠:「これはプロキシだから出さなくていいよ」と私は答えたものの、でもフィッシングサイトと判断し得る要件は全部満たしているので実はこれ、教科書通りに判断するとはじくのって意外と難しい。この間日本の警察で大規模な取り締まりをやりましたけど、今回捕まった被疑者の関わった18~19億円のうち、4.5億円くらいは実際そこ経由でしたし。意図があることはわかるんですけど、意図があるからこれは悪くないんだっていうのはかえってすごく有害だと思います。なにせここはSSLで悪用すればパスワードもクレジットカード番号も盗めますし……。だからこの件で注意喚起を促した人に対して、「あいつら情弱だよね」と単純に馬鹿にする人は、もっと議論したほうがいいんじゃないですか。

満永:いや、喚起した人も馬鹿にするというつもりは一ミリもなくてですね、逆に注意喚起を出した理由を知りたいですね。

まり:ただ、今まさに、その判断をどうするかが重要ですね。そのためには技術的にきちんと理解できている人が必要ですし……。今回発生したbashの事件の時に思ったのですけど、セキュリティーに対する速度が上がっていて、早く注意喚起しなきゃいけないというのは物凄くよい流れなんですけど、一方であと1日あればもうちょっと正しい判断ができたみたいなことも今回騒ぎになってしまったかな、と。

馮P:情報判断は難しいですよね。企業の広報の方が判断するのとエンジニアが判断するのでもだいぶ差がありますよね。

『NHK級』の脆弱性

馮P:bashの問題、いわゆるShellshockは今年のワースト脆弱性かもしれないぐらいのレベルですか?

満永:そうですね。もうTechLIONに来られないくらいの脆弱性ですね。これはヤバイと思って、私NHKに出ました。ちょうどパスワードリスト型攻撃の取材があった日だったんですけど、「パスワードリスト言っている場合じゃないです、お客さん。今日はbashですわ」みたいな。

馮P:でも言われた側は「bash、はぁ???」って感じじゃないですか?

満永:冗談みたいな話ですけど、今回のBash対応の中で「ジョーダンファイブ?『バッシュ』ってバスケットシューズですか?」って言う人もいました。そっちかー!って。

馮P:あとそれからドメイン名ハイジャック。満永さん、この件でもNHKに出たんでしたっけ。

満永:ええ出ました。これは例えば、techlion.jpっていうドメインを乗っ取られて、見に来た人が攻撃者のサイトに誘導されるというものなんですが、気持ち悪いのはその乗っ取りを許してしまう原因が十分に解明できていないところなんです。先ほどゴルゴの世界って話をしましたが、この攻撃のものすごく怖いのは、ドメインを乗っ取るからといって無差別攻撃なわけでもなく、標的型なんです。用事が済んだら一日二日で戻してしまい、しかも私をターゲットにしているなら私が接続しに来た時だけマルウェアを送り込む。攻撃者もこれやり過ぎじゃないか!と思います。

法林GM:あと満永さん、ドメイン名ハイジャックでNHKに取材されて放送された時に用語がすごく変な用語になって困ったみたいなのがあったんですよね。

満永:そうなんです。NHKに出演したことがある方はわかると思いますけど、言葉を変えられるんですよ。例えば「OS」使っちゃダメです。「ウェブサイト」使っちゃダメ。「マルウェア」もダメだし……。それで「ホームページを運用する基本ソフトウェアのパスワードが盗まれる」みたいになるんですけど、何を言っているんだろう?って(笑)。言い間違えたら「はいカットー!!」です。

楠:これって結局言われた素人の人もわかんないし、OSがわかるユーザーにも伝わらないし、誰に向かって報道してるんでしょうね。

満永:あのねぇ……、もう楠さんのおっしゃる通りで、毎回この疑問を記者の方に投げかけてますよ。もともとわからない人が報道見てもわかりませんけど、わかる人が見てもわからなくなっちゃいますよね。

会場:(笑)

満永:でもその反面、キーワードだけで動ける組織って多いんですよ。bashの時も止める止めないで相談を受けて、私の部門としては止めることをお勧めするわけですが、先程もあったように売上を立ててるサーバーの、特に営業部門の人相手だと「bashが危ないから止めましょう」と言っても、「bashって何だ」ってなって全然話が噛みあわないケースもあって、「NHKで言うくらい危ないんですよ!」って言うとこれは有効な説得材料になることもあると聞いています。

法林GM:そういう説得をするんだ。NHKクラス。

満永:ええ、「JPCERTが注意喚起を出した~」では説得力が足りないこともあるようです(笑)。

楠:NHK級って非常にわかりやすい!でも僕らはそろそろオオカミ少年なんですよね。オオカミ少年に見られてしまうほどに、今年は大きすぎるセキュリティー問題がこんなに出てきてしまったんですよ。

◇ ◇ ◇

今年一年のセキュリティー事件の振り返り、いかがだったでしょうか。このレポートで触れられただけでも実にたくさんの出来事がありました。

ところで観戦していて、個人的に意外だったのは、この業界の方は脆弱性に対しては血も涙も無い対応を促すのかと思いきや、そういうわけではなかったということでした。Availability(利便性)をないがしろにしてまでの無理を強いる考えを持ってはいませんでしたし、自動アップデートを推奨すべきか否か、注意喚起をどう促していけばいいのかなど、一般ユーザーと同様に日々悩み、ユーザーと同じ視点でセキュリティー問題と戦っているんだなあと気づきました。

今週のレポートはここまでです。次回は「2015年以降の安心・安全なネットライフ目指す」と題してパネルディスカッションを行った第三部の模様をお届けします。お楽しみに。